٦ فبراير ٢٠١٨

الكاتب جيوفارا نوبير

المترجم : ابو طه / عدنان احمد الخاجي

المقالة رقم ٦٤ لسنة ٢٠١٨

التصنيف: ابحاث التانكلوجيا

النعلومات الواردة قي هذا البحث من شأنها ان تكون مفيدة جداً للوالدين لمراقبة تحركات ابنائهم وللأزواج لمعرفة اماكن تواجد شركاء حياتهم بل وحتى رواد الصحاري الشاسعة التي عادة تفتقر الى شبكات اتصالات لتحديد أماكن تواجد التائهين منهم .

النص

نقطة الضعف تأتي من مجموعة واسعة من أجهزة الاستشعار المجهزة به الهواتف - وليس فقط GPS وواجهات الاتصالات، ولكن الجيروسكوباتgyroscopes ومقاييس التسارع/ الإهتزازاتaccelerometers التي يمكن أن تخبرنا ما إذا كان الهاتف هو في وضع مستقيم أو على جانبه ويمكنها ان تقيس حركات أخرى أيضا. تطبيقات على الهاتف يمكن ان تستخدم أجهزة الاستشعار تلك لأداء مهام لا يتوقعها المستخدمون - مثل تتبع تحركات المستخدم إنعطافة بإنعطافة على طول شوارع المدينة.

معظم الناس يتوقعون أن ايقافهم خدمات تحديد الموقع على الهاتف سيعطل هذا النوع من المراقبة المتنقلة. لكن البحث الذي أجريته مع زملائي ساشانك نارين وتريت فو هوو وكين بلوك أميرالي ساناتينيا في جامعة نورثويسترن ، في مجال يسمى "هجمات القناة الجانبية"، يكشف عن الطُرق التي يمكن للتطبيقات تجنبها أو الخروج منها. لقد كشفنا كيف يمكن للهاتف الإستماع الى إصبع المستخدم وهو يكتب ليكتشف كلمة السر - وكيف ببساطة يمكن لحمل الهاتف في جيبك أن يقول لشركات البيانات أين أنت وأين أنت ذاهب.

عمل افتراضات عن الهجمات

عند تصميم حماية لجهاز أو نظام، يضع الناس افتراضات حول التهديدات التي ستحدث. سيارات، على سبيل المثال، مصممة لحماية ركابها من حوادث مع سيارات أخرى ومباني ودرابزين وأعمدة هاتف وغيرها من الأشياء التي توجد عادة في أو بالقرب من الطرق. فهي ليست مصممة للحفاظ على الناس آمنين في السيارات على منحدر جرف صخري أو محطمة بصخور ضخمة ملقاة عليها. هذا غير مجد اقتصادياً لتصميم دفاعات ضد تلك التهديدات، لأنها من المفترض أن تكون غير شائعة .

وبالمثل، فإن الأشخاص الذين يصممون برامج وأجهزة يقومون بعمل افتراضات حول ما قد يقوم به الهاكرز. ولكن هذا لا يعني ان الأجهزة آمنة. واحدة من أول هجمات القناة الجانبية تم التعرف عليها سابقاً في عام ١٩٩٦ من قبل المشفر/ كاسر الشفرة (الكريبتوغرافي cryptographer ) بول كوشر، الذي أظهر أنه يمكن ان يكسر تشفير الأنظمة المشفرة المعروفة ومن المفترض أن تكون آمنة عن طريق توقيت ما يستغرقه الكمبيوتر لفك تشفير رسالة مشفرة بعناية. لم يتصور مصممو التشفير أن المهاجم سيتخذ هذا النهج، ولذلك نظامهم كان عرضة للهجوم.

المراقبة المتنقلة

الأجهزة النقالة هي أهداف مثالية لهذا النوع من الهجوم من اتجاه غير متوقع. فهي محشوة بالمجسات، وعادة ما تشمل هذه المجسات واحد على الأقل من كل من مقياس تسارع/ الاهتزازات accelerometer ، وجيروسكوب ومقياس المغناطيسية وبارومتر، وما يصل إلى أربعة ميكروفونات، وكاميرا او كاميرتين وثيرمومتر، وعداد الخطوات، وجهاز استشعار الضوء وأجهزة استشعار الرطوبة.

يمكن لتطبيقات ( التلفونات الذكية) الوصول الى معظم أجهزة الاستشعار هذه دون طلب إذن من المستخدم. ومن خلال الجمع بين قراءات من جهازين أو أكثر، غالبا ما يكون من الممكن القيام بأشياء قد لا يتوقعها المستخدمون ومصممو الهواتف وواضعو التطبيقات على حد سواء.

في أحد المشاريع الحديثة، طورنا تطبيقاً يمكنه تحديد الرسائل التي يكتبها المستخدم على لوحة مفاتيح الهاتف الجوال على الشاشة - بدون قراءة المدخلات من لوحة المفاتيح. بدلاً من ذلك، جمعنا المعلومات من جيروسكوب الهاتف وميكروفوناته.

عندما ينقر المستخدم على الشاشة في مواقع مختلفة، يدور الهاتف نفسه قليلا بطرق يمكن قياسها من خلال محاور الجيروسكوبات الميكانيكية الدقيقة micromechanical الثلاثية الموجودة في معظم الهواتف الحالية. وعلاوة على ذلك، النقر على شاشة الهاتف ينتج صوتاً يمكن تسجيله على كل من الميكروفونات المتعددة في الهاتف. النقر على مقربة من وسط الشاشة لن يؤدي إلى تحرك الهاتف بشكل كثير وسيصل إلى الميكروفونين في نفس الوقت وسيصدر الصوت نفسه تقريبا لجميع الميكروفونات. ومع ذلك، فإن النقر على الحافة اليسرى السفلى من الشاشة تدوّر الهاتف إلى اليسار وإلى الأسفل. وسوف تصل إلى الميكروفون الذي في اليسار بشكل أسرع؛ وسوف يكون الصوت أعلى بالنسبة إلى الميكروفونات التي بالقرب من الجزء السفلي من الشاشة وأكثر هدوءاً بالنسبة للميكروفونات التي في مكان آخر على الجهاز.

معالجة بيانات الحركة والصوت معاً تدعنا نتعرف على اي مفتاح ضغطه المستخدم، وكنا محقين أكثر من ٩٠ في المائة من الوقت. هذا النوع من الوظيفة يمكن أن يضاف سراً إلى أي تطبيق ويمكن ان يشتغل دون أن يلاحظه المستخدم.

تحديد الموقع

ثم تساءلنا عما إذا كان التطبيق الخبيث malicious يمكن أن يستدل على مكان وجود المستخدم، بما في ذلك المكان الذي عاش وعمل فيه، وما هي الطرق التي استخدمها في سفره - المعلومات التي يعتبرها معظم الناس خاصة جدا.

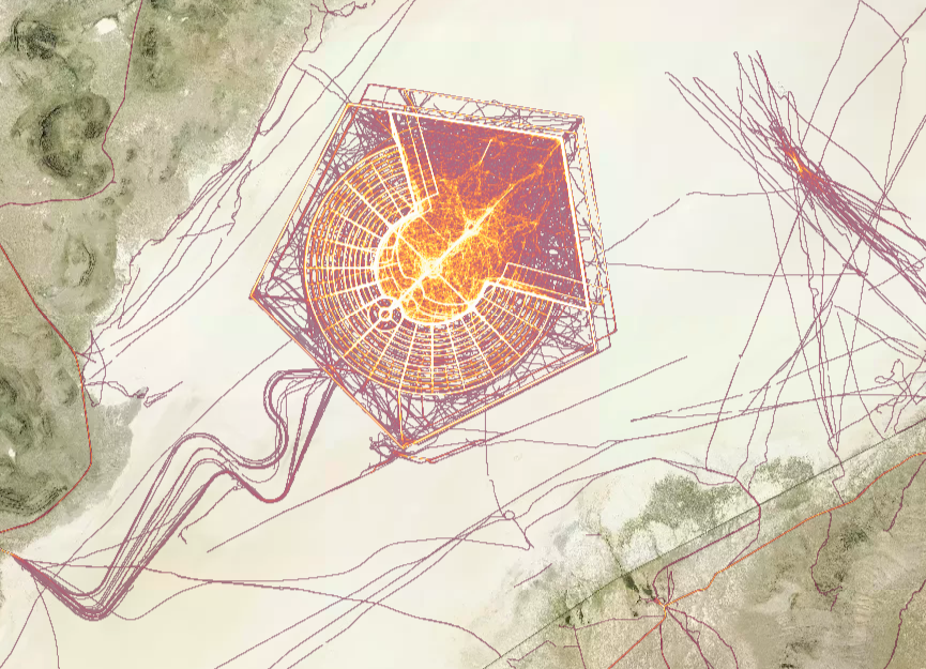

أردنا معرفة ما إذا كان يمكن تحديد موقع المستخدم باستخدام أجهزة استشعار لا تتطلب إذناً من المستخدمين. على سبيل المثال، يمكن تبسيط الطريق الذي اتخذه سائق، في سلسلة من المنعطفات، كل منها في اتجاه معين وبزاوية معينة.بتطبيق آخر، استخدمنا بوصلة هاتف لمراقبة اتجاه سفر شخص . يستخدم هذا التطبيق أيضا جيروسكوب الهاتف لقياس تسلسل زوايا منعطفات طريق سفر المستخدم. وأظهر مجس التسارع ما إذا كان المستخدم قد توقف أو تحرك.

من خلال قياس تسلسل المنعطفات، و ربطهم كالخيط معاً والشخص في حالة السفر ، يمكننا أن نضع خريطة لتحركاته. (في عملنا، كنا نعرف المدينة التي كنا نتتبع تحركات الناس فيها، ولكن يمكن استخدام نهج مماثل لمعرفة المدينة التي كان الشخص فيها.)

تخيل أننا نراقب شخصاً في بوسطن متجهاً جنوب غرب، منعطفاً ١٠٠ درجة إلى اليمين، راجعاً للخلف ( U-turn) بشكل حاد إلى اليسار متجهاً إلى الجنوب الشرقي، وتحول قليلا إلى اليمين، واستمر مستقيماً ، ثم اخذ منحنى طفيفاً إلى اليسار، ثم أسرع إلى اليمين، صعوداً وهبوطاً أكثر من المعتاد على الطريق، وانعطف ٥٥ درجة الى اليمين، وبعدها ٩٧ درجة الى اليسار ومن ثم اخذ منحنى طفيفاً الى اليمين قبل ان يتوقف.

وضعنا خوارزمية لمطابقة تلك الحركات مقابل خريطة رقمية لشوارع المدينة التي كان المستخدم فيها ، وحددنا ما هي الطرق الأكثر احتمالاً التي أخذها السائق.

مرة أخرى، هذا النوع من القدرة يمكن أن تضاف إلى أي تطبيق من قبل المطور للبرنامج الخبيثة، متيحة للتطبيقات التي تبدوا بريئة ان تراقب مستخدميها.

وتواصل مجموعتنا أبحاثها التحقيق في كيف تستخدم هجمات القنوات الجانبية للكشف عن مجموعة متنوعة من المعلومات الخاصة. على سبيل المثال، يمكن لقياس كيف يتحرك الهاتف عندما يسير مالكه أن يشير إلى عمر الشخص، سواء كان ذكراً (الهاتف في الجيب) أو أنثى (عادة ما يكون الهاتف في الشنطة )، أو حتى معلومات صحية حول مدى ثبات الشخص على قدميه أو كم مرة تتعثر حاملة التلفون. نفترض أن هناك المزيد الذي يمكن لهاتفك أن يقول لمن يراقبك - ونأمل أن نعرف ما يمكننا فعله ، وكيف نقوم بذلك للحماية ضد هذا النوع من المراقبة.

المصدر:

للمواضيع المترجمة السابقة يرجى زيارة المدونة على هذا العنوان؛

https://adnan-alhajji.blogspot.com/?m=1

ليست هناك تعليقات:

إرسال تعليق